SASE – Segurança como padrão

07/04/2022 por Thomas Dingel e Dr. Branislav Poletanovic

NOTA: Este artigo foi publicado inicialmente na edição de abril de 2022 da “Swiss IT Magazin”. Reutilizado aqui como postagem de blog com a gentil permissão da editora.

SASE é uma estrutura baseada em software para segurança de rede e não é um produto concreto. Assim como um airbag em um carro, ele faz parte do equipamento padrão moderno, como os especialistas apontam na visão geral.

O futuro do automóvel provavelmente será mais ou menos assim: em uma viagem de Zurique a Berna, adormeci ao volante. Incomum no começo, mas eu estava bem descansado quando cheguei. Os carros atuais freiam autonomamente em caso de perigo, e dos motoristas podemos ouvir: “Eu não travei, mas meu carro estava parado”, mesmo que a atenção deles não estivesse 100% no trânsito naquele momento. Segurança vem como padr�ão com carros hoje. Seja ABS, airbags, proteção contra impactos laterais ou assistentes de frenagem de emergência. A segurança faz parte do design do carro: ‘segurança por construção’.

E com redes? Aqui pode ser: “Eu não travei, nem a rede.” Com redes, a segurança ainda é um extra opcional e não padrão. Muito é mapeado de maneira modular por meio de provedores terceirizados. Mas parece um pouco com os anos automotivos anteriores: a chave do controle remoto, o rádio, o sistema GPS ou a câmera retrovisora - todos adaptados. Não inspira muita confiança para redes corporativas, especialmente em momentos em que o Centro Nacional de Segurança Cibernética (NCSC) relata um número cada vez maior de ataques cibernéticos. Então o que fazemos?

SASE é segurança por design

Em 2019, o Gartner propôs Secure Access Service Edge (SASE), uma estrutura para resolver o problema. A segurança é uma parte fundamental do projeto de rede, não mais parte da lista de complementos ou um complemento. Análoga a um carro seguro, uma rede segura significa que as funções de rede e funções de segurança são combinadas. Isso deixa claro que o SASE não é um produto. A segurança nos carros também não é um produto, mas é projetada individualmente por cada fabricante: tamanho do airbag, controle do ABS, resistência do chassi, até mesmo o acesso é regulado de forma diferente. O denominador comum é o resultado: segurança em todos os casos.

Paradigma do Zero Trust junto com identidade

Com o SASE, o paradigma básico de segurança é “Zero Trust”, ninguém tem acesso à rede. O acesso é permitido a quem possui identidade homologada, como um chave personalizada do carro. Essa identidade garante o acesso, mas não o uso. Para ficar com a analogia automotiva: o carro abre, mas não pega. O que falta é o contexto, ou seja, o que o usuário pode fazer na rede ou quais aplicativos ele pode usar?

| Funções de segurança | Funções de rede |

|---|---|

| Firewall como um serviçoAcesso remoto/VPNGateway Web seguroCorretor de segurança para acesso à nuvemPrevenção de perda de dadosAcesso à rede Zero TrustWAF/Proteção APIIsolamento do navegador remotoEtc. | |

| SD-WANWiFiOtimização WANModelação do tráfegoSeleção da viaRestrições geográficasOtimização da latênciaCDNEtc. | |

| Firewall como um serviço | SD-WAN |

| Acesso remoto/VPN | WiFi |

| Gateway Web seguro | Otimização WAN |

| Corretor de segurança para acesso à nuvem | Modelação do tráfego |

| Prevenção de perda de dados | Seleção da via |

| Acesso à rede Zero Trust | Restrições geográficas |

| WAF/Proteção API | Otimização da latência |

| Isolamento do navegador remoto | CDN |

| Etc. | Etc. |

Tabela 1: Exemplos de segurança relevante SASE e funcionalidades de rede

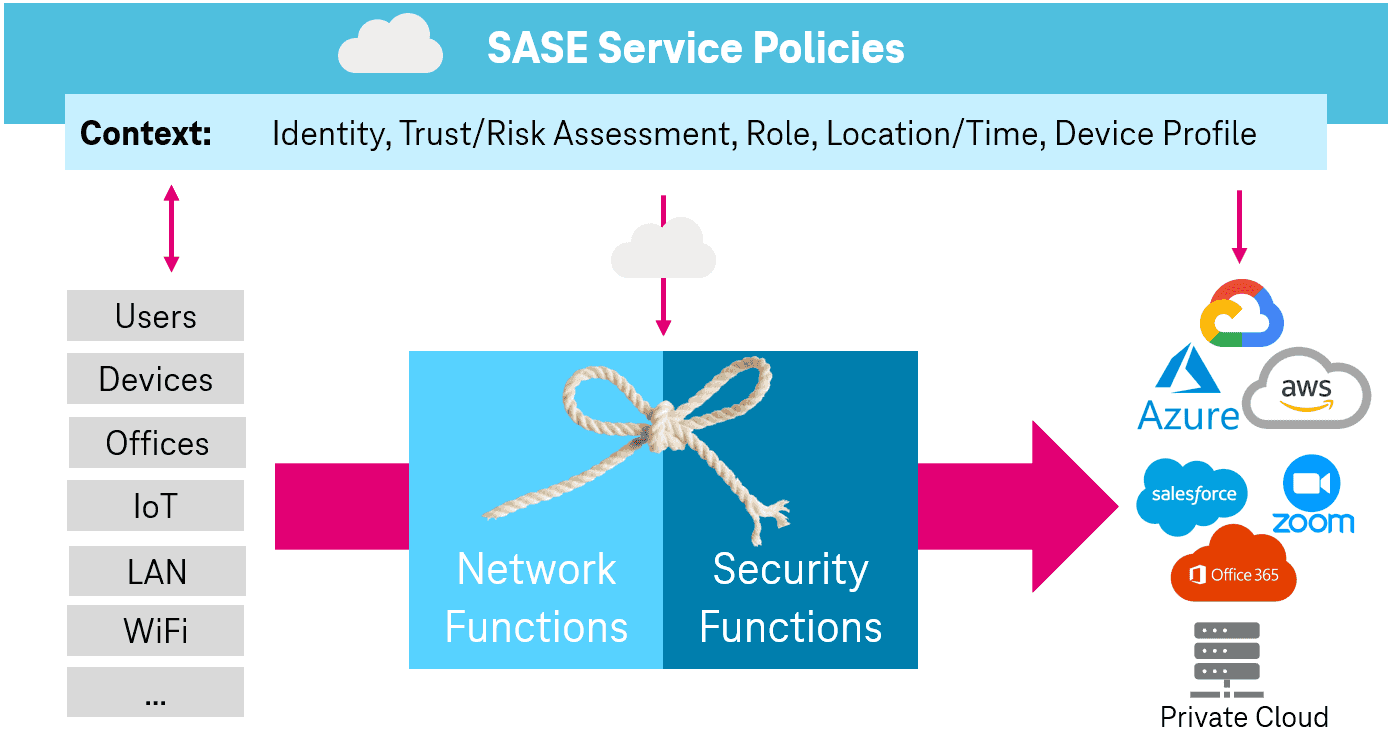

Ele tem permissão para acessar o serviço de nuvem, o sistema financeiro ou o data center? É importante entender que cada contexto está sujeito a uma combinação de funcionalidade de rede (por exemplo, WiFi, seleção de caminho – consulte a Tabela 1) e recursos de segurança (por exemplo, Zero Trust Network Access, Secure Web Gateway – consulte a Tabela 1). Essa combinação parece diferente para cada cenário de aplicativo. Um exemplo clássico de tais cenários é, por exemplo, o acesso aos e-mails da empresa do aeroporto na WLAN pública ou via LAN na sede da empresa.

Tais cenários de aplicação (identidade + contexto) são resumidos nas chamadas políticas. Uma vez definidas, as políticas facilitam a categorização de cada acesso (cf. Fig. 1). SASE pode, portanto, ser definido da seguinte forma:

"SASE consolida todas as funções WAN e de segurança. Com base em cenários de aplicativos, a segurança é implementada como um serviço por meio de políticas para todos os dispositivos – a segurança é descentralizada.“

Aqui temos outro aspecto do SASE, a segurança descentralizada. Duas coisas são essenciais para isso: as políticas e o software totalmente integrado em todos os componentes de rede para entregar as políticas. A relevância do software para SASE é mais uma evidência da mudança de paradigma em como redes e segurança são entendidas, totalmente integradas, convergentes. Na indústria automotiva, vamos considerar a abordagem da Tesla. Tesla primeiro construiu o software e a unidade de controle central dos carros. Em seguida, eles constroem um revestimento de chapa de metal em torno dessa unidade de controle. A eletrificação dos fabricantes clássicos foi caracterizada no início pelo fato de que, para um modelo existente, o acionamento elétrico também é oferecido, para não dizer adaptado. A abordagem da Tesla, por exemplo, tornou possível aumentar o limite de alcance da bateria em curto prazo durante a tempestade Irma de 2017 nos EUA, perigo reconhecido, perigo evitado, graças ao software e à segurança descentralizada. A combinação acima mencionada de ambos garante uma distribuição perfeita para todos os nós da rede (roteadores, dispositivos ou pontos de produção SASE dedicados).

A escalabilidade vem como padrão, não é um extra

Outra vantagem da estrutura descentralizada do SASE e do software é a escalabilidade. As políticas são criadas centralmente e implementadas ou disponibilizadas para todos os servidores e, portanto, para todos os dispositivos na rede. Na visão clássica de uma rede MPLS ou SD-WAN, a escalabilidade não é automática. É um requisito separado e um desafio para a arquitetura, bem como para o design da rede. Este requisito também limita a escolha dos fornecedores. Não com SASE, porque a escalabilidade vem como padrão. Em outras palavras, o usuário final está na borda da rede e é o beneficiário de um serviço (segurança). Essa segurança é disponibilizada a ele por muitos servidores descentralizados, sempre e em qualquer lugar. Isso explica a escolha do nome SASE: Secure Access as a service of each device (Edge).

SASE é o único painel de controle para rede e segurança

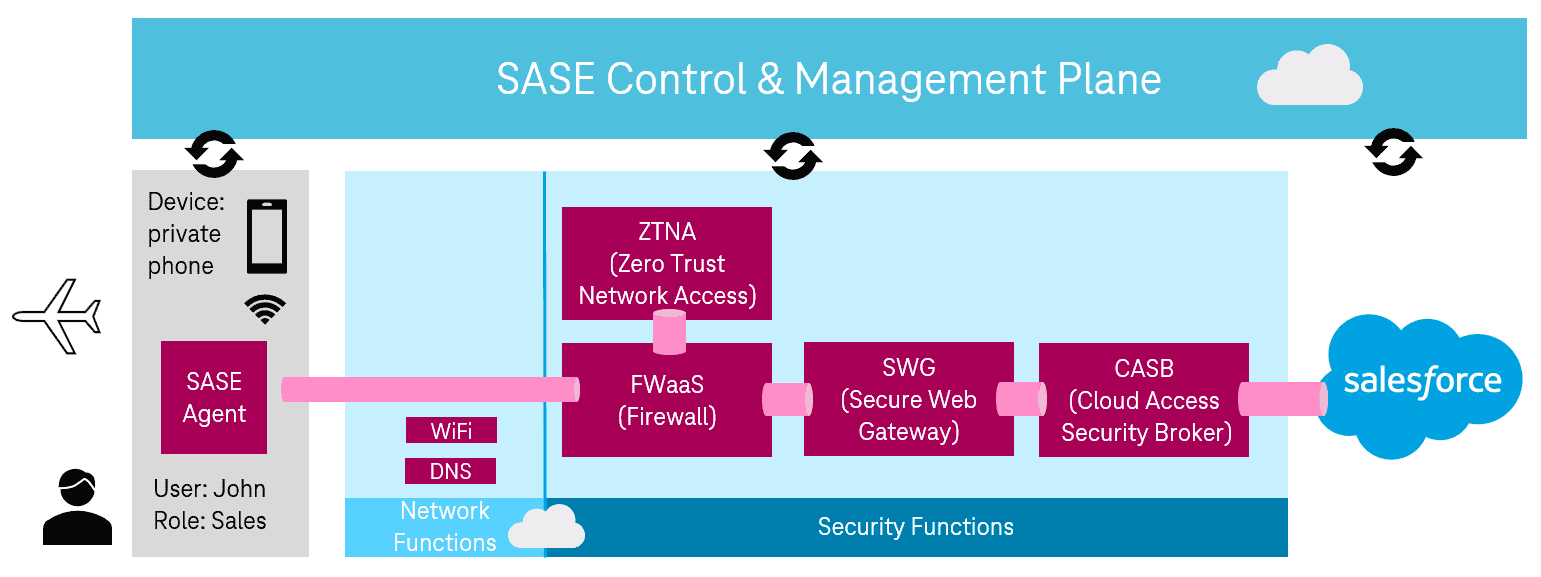

A ideia do Gartner sobre a estrutura SASE em tempos de digitalização e software é lógica e compreensível. Mas e quanto à configuração da rede individual, funções de segurança e, por exemplo, políticas? A abordagem convergente do SASE requer o agrupamento de tudo em uma plataforma. Especificamente, um portal da web é usado, por exemplo, no qual a rede ou mesmo as funções de segurança são configuradas. Os perfis são criados e atribuídos a usuários, dispositivos ou funções específicos, por exemplo. SASE é o centro de controle de todos os serviços da rede. Neste contexto, SASE é referido como um único painel de controle. Isso permite fácil configuração e integração de novos cenários de aplicativos, como acesso à IoT ou trabalhadores remotos. Na Figura 2 vemos o exemplo de um funcionário que está no aeroporto e deseja acessar o serviço Salesforce.

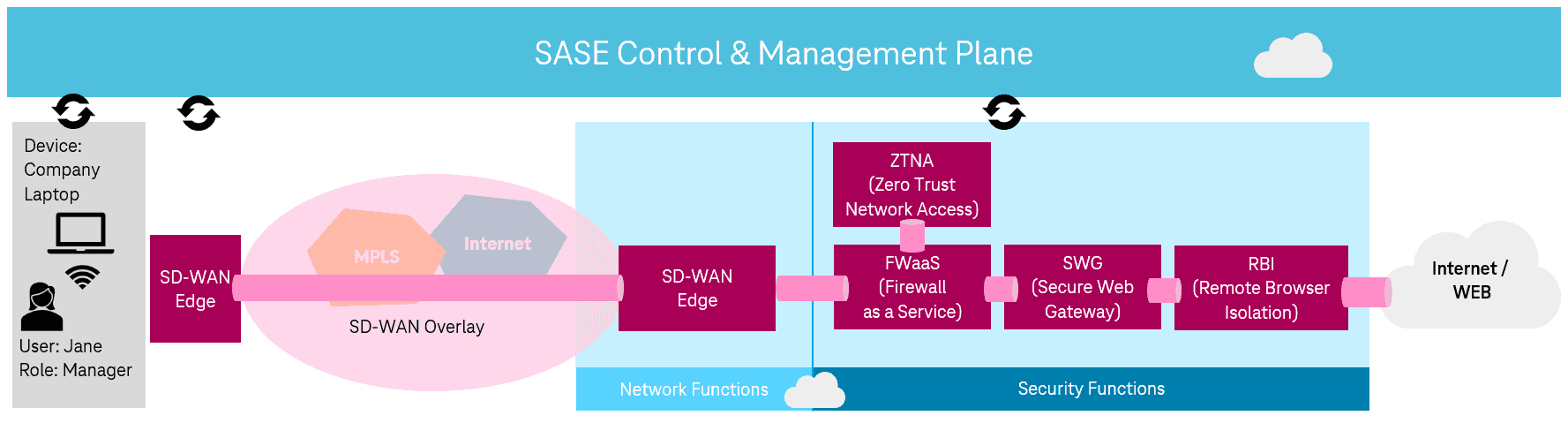

O acesso é feito a partir de um telefone celular. Assim que a tentativa de acesso é feita, uma conexão com o SASE Control & Management Plane é estabelecida. A identidade é usada para determinar quais funções são permitidas com essa identidade específica (por exemplo, o usuário Urs Meier) e o contexto (acesso de rede Wi-Fi externa ao aplicativo Salesforce). Para este acesso, por ex. as funções de rede, WiFi e DNS são definidas e ZTNA, FWaaS, SWG e CASB fornecem segurança. Aqui é importante ver que, conforme mostrado na Figura 2, a camada SASE significa uma fatia de rede de ponta a ponta. Todas as áreas (telefone celular como dispositivo, funções de rede/segurança e o serviço de nuvem Salesforce) estão em permanente troca com a camada SASE. Não apenas a conexão é estabelecida com segurança e protegida pelos serviços ZTNA, FWaaS e SWG, mas antes mesmo do login, o Cloud Access Security Broker (CASB) verifica se o acesso é permitido para a identidade. Se a conexão fosse comprometida no caminho, o CASB negaria o acesso como último recurso. Para entender melhor a elegância do SASE, é bom compará-lo com outro cenário. A Figura 3 mostra um trabalhador de escritório acessando a Internet. A diferença fundamental é que o SD-WAN Edge estabelece identidade e contexto. Isso resulta em diferentes funções de rede e segurança. Lembre-se de que todos os cenários são pré-definidos e pré-configurados. Isso garante uma segurança pontual e escalável que está sempre atualizada.

SASE é uma jornada – a jornada é o destino

Isso parece simples, mas é justamente a questão da implementação específica que o Gartner deixa em aberto em seu artigo. Alguns fornecedores pegam aspectos parciais e, assim, declaram-se compatíveis com SASE. Isso não está errado, mas também não é toda a verdade. SASE é uma jornada inevitável; não importa onde a jornada começa, seja com MPLS ou SD-WAN. Por sua própria natureza, a lacuna entre SD-WAN e SASE é menor, pois SD-WAN já coloca o software no centro da funcionalidade da rede. Aqui deve ser claramente apontado novamente que SASE não é segurança da nuvem. Se o SD-WAN for complementado por funções de segurança da nuvem, isso não é SASE!

O SASE não afeta algumas empresas – afeta a todos!

Agora sabemos que a jornada deve começar, mas quem deve viajar e quando? Princípio orientador geral: se a maioria dos dados ou serviços estiver fora da empresa, a jornada deve começar o mais rápido possível. Não importa o tamanho da empresa, não há exclusividade para grandes empresas. A segurança é fundamental: carros pequenos também têm airbags. Depois que os serviços de nuvem como O365, AWS, Google etc. são usados, você aumenta as oportunidades de ataque. É difícil imaginar o que acontece quando correspondências são interceptadas, patentes são roubadas ou a produção precisa ser interrompida. Os hackers estão constantemente mudando seus alvos, padrões e estratégias de ataque. O SASE torna possível reagir a essas ameaças quase em tempo real. Qualquer alteração, por exemplo, nas políticas de segurança, pode ser aplicada imediatamente. O software é a chave aqui. A integração total das funções de rede e funções de segurança, implementadas de forma descentralizada, fornecidas como serviço e também escaláveis, é o futuro indispensável das redes. Caso contrário, as empresas não conseguirão evitar as crescentes ameaças às suas redes e ao cenário de TI associado.

Como você encontra o provedor SASE certo? O mercado está atualmente em um estado de fluxo. Novas funcionalidades, conceitos e provedores de segurança estão sendo adicionados continuamente. E isso dificulta a seleção. Para cada provedor, a sua solução é a melhor, ou como diz o ditado: “Para quem tem martelo, tudo parece prego”. É melhor usar consultores que tenham uma visão geral do mercado, bem como experiência prática com as soluções. A experiência é importante porque é nos detalhes técnicos que residem as diferenças. Um exame detalhado dos requisitos deve ser feito e, em seguida, a solução apropriada selecionada.

Finalmente, um olhar para os custos. Persiste o mito de que economias de custo imediatas podem ser alcançadas com a implementação de SD-WAN e SASE. É importante entender: que o SASE é um framework que, de forma elegante e com escalabilidade, vincula rede e segurança em uma base de software. Como tal, oferece uma abordagem de segurança mais poderosa a um custo comparável. Modelos de licenciamento canceláveis mensalmente de vários fornecedores fornecem amplo espaço para tentativa e erro.

Essa flexibilidade é um presságio do Software Defined Anything (SD-X), que enfatiza as redes como um serviço, pedido fácil e rápido, reordenação e visão geral dos serviços usados.

Conclusão: SASE é uma estrutura que combina funções de rede e segurança em uma base de software de forma totalmente convergente e escalável. É o futuro que começa hoje.