SASE – Serienmässige Sicherheit

07.04.2022 von Thomas Dingel und Dr. Branislav Poletanovic

HINWEIS: Dieser Artikel wurde ursprünglich in der April-Ausgabe 2022 des "Swiss IT Magazin" veröffentlicht. Wiederverwendung hier als Blogpost mit freundlicher Genehmigung des Verlags

SASE ist ein Software-basiertes Framework für Netzwerksicherheit und kein konkretes Produkt. Wie ein Airbag im Auto gehört es zur zeitgemässen Standardausstattung, wie die Experten in der grossen Auslegeordnung aufzeigen.

Auf der Fahrt von Zürich nach Bern schlief ich am Steuer ein. Zunächst ungewohnt, aber ich war bei der Ankunft gut ausgeruht. So wird die Zukunft im Automobil wohl aussehen. Aktuelle Autos bremsen bei Gefahr autonom und von den Autofahrern ist zu hören: „Ich habe nicht gebremst, aber mein Auto stand“ – auch wenn die Aufmerksamkeit in diesem Moment eventuell nicht zu 100% dem Verkehrsgeschehen galt. Sicherheit ist beim Auto heute serienmässig. Ob ABS, Airbag, Seitenaufprallschutz oder Notbremsassistenten. Sicherheit ist Teil der Autokonstruktion – ‚Security by construction‘.

Und bei Netzwerken? Da würde es lauten: „Ich habe nicht gebremst, das Netzwerk auch nicht.“ Sicherheit ist bei Netzwerken immer noch Sonderausstattung und nicht Serie. Vieles wird modular über Drittanbieter abgebildet. Es scheint aber ein bisschen wie in den früheren Autojahren: die Funkfernbedienung, das Radio, das Navi oder die Rückfahrkamera – alles nachgerüstet. Wenig vertrauenserweckend für Unternehmensnetzwerke, gerade in Zeiten, wo das Nationale Zentrum für Cybersicherheit (NCSC) über eine stetig steigende Zahl von Cyberangriffe berichtet. Was also tun?

SASE ist Security by Design

2019 hat Gartner mit dem Secure Access Service Edge (SASE – gesprochen ‘sasi’) ein Framework vorgeschlagen, um das Problem zu lösen. Sicherheit ist ein elementarer Bestandteil des Netzwerkdesigns und nicht länger Teil der Aufpreisliste oder ein Anbauteil. Analog zum sicheren Auto bedeutet ein sicheres Netzwerk, dass Netzwerkfunktionen und Sicherheitsfunktionen zusammengefasst werden. Daran wird deutlich, dass SASE kein Produkt ist. Sicherheit im Auto ist auch kein Produkt, sondern wird von jedem Hersteller individuell ausgestaltet – Grösse des Airbags, Regelung des ABS, das Fahrwerk – selbst der Zugang ist unterschiedlich geregelt. Der gemeinsame Nenner ist das Ergebnis: Sicherheit in jedem Fall.

Zero Trust Paradigma gepaart mit der Identität

Bei SASE ist das grundlegende Sicherheitsparadigma "Zero Trust" – niemand hat Zugang zum Netz. Zugang bekommt, wer eine zugelassene Identität hat – Stichwort personalisierter Autoschlüssel. Diese Identität gewährleistet den Zugang, aber nicht die Benutzung. Um in der automobilen Analogie zu bleiben: Auto auf, aber es startet nicht. Was fehlt ist der Kontext, d. h. was darf der Benutzer im Netzwerk bzw. welche Anwendungen darf er nutzen?

| Sicherheitsfunktionen | Netzwerkfunktionen |

|---|---|

| Firewall as a ServiceRemote Access/VPNSecure Web GatewayCloud Access Security BrokerData Loss PreventionZero Trust Network AccessWAF/API ProtectionRemote Browser IsolationEtc. | |

| SD-WANWiFiWAN OptimizationTraffic ShapingPath SelectionGeo RestrictionsLatency OptimizationCDNEtc. | |

| Firewall as a Service | SD-WAN |

| Remote Access/VPN | WiFi |

| Secure Web Gateway | WAN Optimization |

| Cloud Access Security Broker | Traffic Shaping |

| Data Loss Prevention | Path Selection |

| Zero Trust Network Access | Geo Restrictions |

| WAF/API Protection | Latency Optimization |

| Remote Browser Isolation | CDN |

| Etc. | Etc. |

Tabelle 1: Beispiele von SASE relevanten Sicherheits- und Netzwerkfunktionalitäten

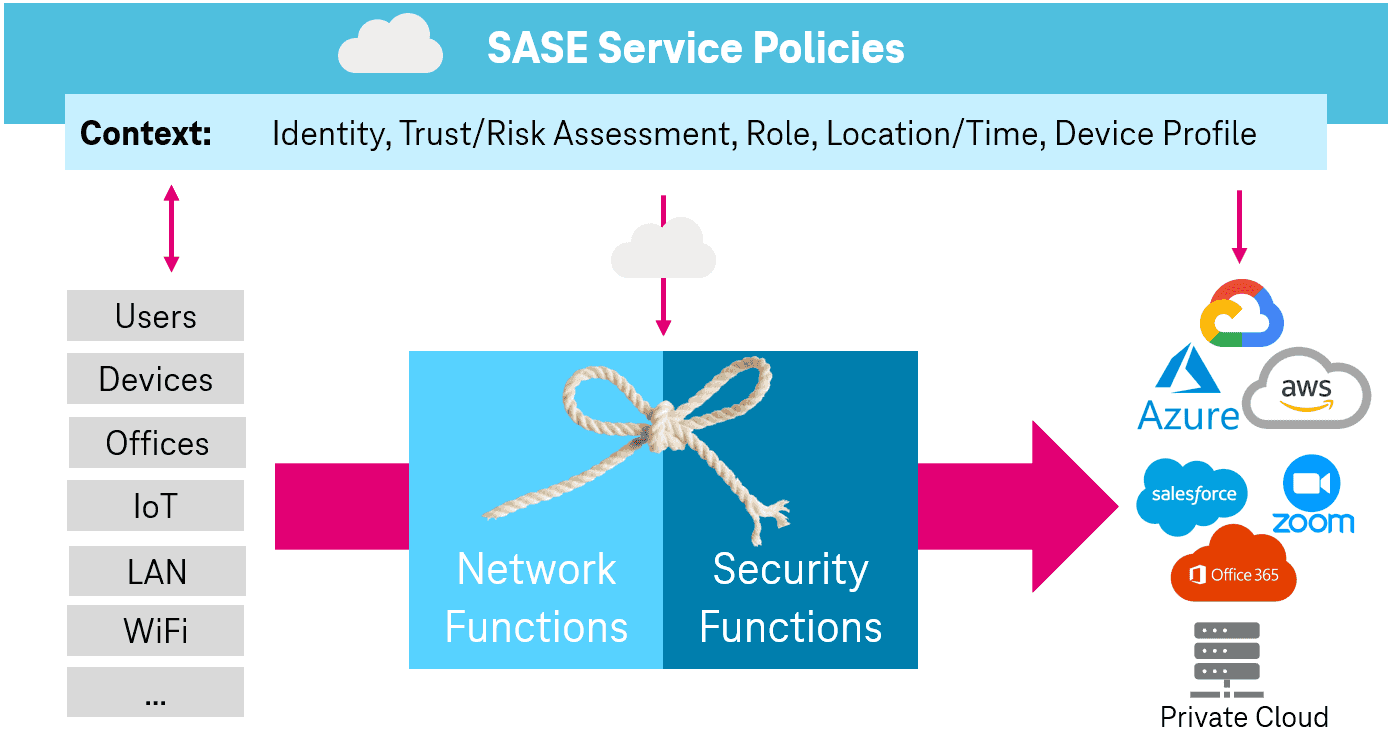

Darf er auf den Cloud Service, auf das Finanzsystem oder auf das Rechenzentrum zugreifen? Hierbei ist wichtig zu verstehen, dass jeder Kontext einer Kombination aus Netzwerkfunktionalität (z. B. WiFi, Path Selection – vgl. Tabelle 1) und Sicherheitsfunktionen (z. B. Zero Trust Network Access, Secure Web Gateway – vgl. Tabelle 1) zugeordnet ist. Diese Kombination sieht für jedes Anwendungsszenario anders aus. Klassisches Beispiel für solche Szenarien ist z. B. der Zugriff auf die Firmenmails vom Flughafen aus im öffentlichen WLAN oder über das LAN in der Firmenzentrale.

Solche Anwendungsszenarien (Identität + Kontext) werden in sogenannten Policies zusammengefasst. Einmal definiert, erleichtern Policies die Kategorisierung eines jedes Zugriffs (vgl Abb. 1). SASE lässt sich damit wie folgt definieren:

„SASE fasst alle WAN- und Sicherheitsfunktionen zusammen. Anhand von Anwendungsszenarien wird die Sicherheit als Service via Policies an alle Geräte ausgerollt – die Sicherheit wird dezentralisiert.“

Hier haben wir einen weiteren Aspekt von SASE – dezentrale Sicherheit. Zwei Dinge sind dafür Grundvoraussetzung: Die Policies und eine vollintegrierte Software über alle Netzwerkomponenten hinweg, mit deren Hilfe die Policies bereitgestellt werden. Die Relevanz der Software für SASE ist ein weiterer Beweis des Paradigmenwechsels wie Netzwerk und Sicherheit verstanden werden – vollintegriert, konvergent. In der Automobilbranche wäre es wie bei Tesla. Tesla hat zuerst die Software und die zentrale Steuereinheit der Autos gebaut. Danach wird ein Blechkleid um diese Steuereinheit herum gebaut. Die Elektrifizierung klassischer Hersteller war am Anfang davon geprägt, dass für ein existierendes Modell der Elektroantrieb mit angeboten wird, um nicht zu sagen – nachgerüstet. Teslas Ansatz beispielsweise ermöglichte es beim Sturm Irma 2017 in den USA kurzfristig das Limit der Akku-Reichweite anzuheben - Gefahr erkannt, Gefahr gebannt Solche Anwendungsszenarien (Identität + Kontext) werden in sogenannten Policies zusammengefasst. Einmal definiert, erleichtern Policies die Kategorisierung eines jedes Zugriffs (vgl Abb. 1). SASE lässt sich damit wie folgt definieren:

Skalierbarkeit gehört zur Serienausstattung – es ist kein Extra

Ein weiterer Vorteil der dezentralen Struktur von SASE und der Software ist die Skalierbarkeit. Policies werden zentral erstellt und auf alle Server und damit auf allen Geräten des Netzwerks ausgerollt bzw. zugänglich gemacht. In der klassischen Sicht eines MPLS-Netzwerks oder SD-WANs ist Skalierbarkeit nicht automatisch vorhanden. Sie ist eine gesonderte Anforderung und eine Herausforderung an die Architektur sowie das Netzwerkdesign. Diese Anforderung schränkt auch die Wahl der Anbieter ein. Nicht bei SASE – denn Skalierbarkeit gehört zur Serienausstattung. Anders ausgedrückt: Der Endnutzer befindet sich jeweils an der Kante (englisch: Edge) des Netzwerks und ist Nutzniesser eines Dienstes (Sicherheit). Diese Sicherheit wird ihm von vielen dezentralen Servern zur Verfügung gestellt – immer und überall. So lässt sich die Wahl des Namens SASE erklären: Sicherer Zugriff (Secure Access) als Dienst (Service) eines jeden Gerätes (Edge).

SASE ist das Single pane of Glass für Netzwerk und Sicherheit

Gartners Idee zum SASE-Framework in Zeiten von Digitalisierung und Software ist logisch und nachvollziehbar. Aber wie sieht die Konfiguration der einzelnen Netzwerk-, Sicherheitsfunktionen und z. B. der Policies aus? Der konvergente Ansatz von SASE setzt voraus, alles in einer Plattform zu bündeln. Konkret wird z. B. ein Webportal verwendet, in dem die Netzwerk- oder auch Sicherheitsfunktionen konfiguriert werden. Die Profile werden erstellt und z. B. bestimmten Nutzern, Geräten oder Rollen zugewiesen.

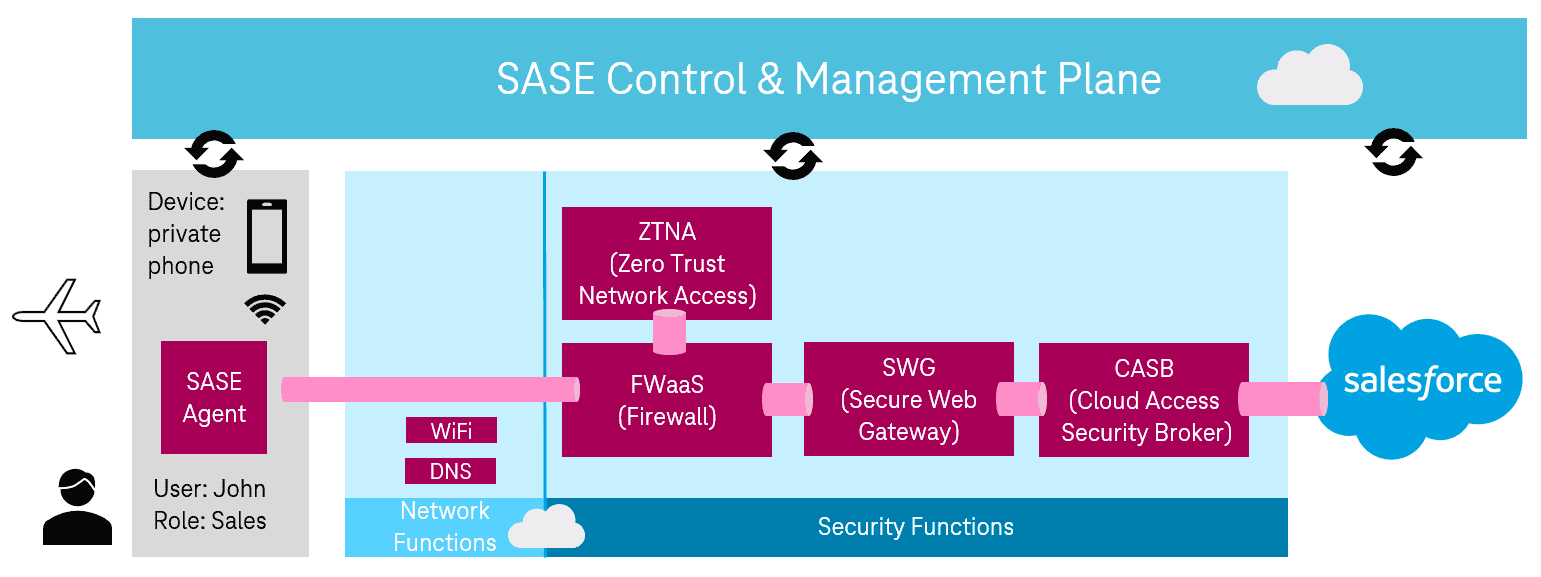

SASE ist dabei die Schaltzentrale für alle Services im Netzwerk. In diesem Zusammenhang wird von SASE als "Single pane of Glass" gesprochen. Dies ermöglicht eine einfache Konfiguration und Integration von neuen Anwendungsszenarien wie z. B. IoT-Zugriffen oder Remote Mitarbeiter. In Abbildung 2 ist ein Beispiel für einen Mitarbeiter, der sich am Flughafen befindet und z. B. auf den Salesforce Dienst zugreifen will.

Integration von neuen Anwendungsszenarien wie z. B. IoT-Zugriffen oder Remote Mitarbeiter. In Abbildung 2 ist ein Beispiel für einen Mitarbeiter, der sich am Flughafen befindet und z. B. auf den Salesforce Dienst zugreifen will.

Der Zugriff wird vom einem Mobilfunktelefon ausgeführt. Sobald der Zugriffsversuch erfolgt, wird eine Verbindung zur SASE Control & Management Plane hergestellt. Anhand der Identität wird festgestellt welche Funktionen mit der Identität (z.B. der Nutzer Urs Meier) und dem Kontext (Zugriff aus externen WiFi-Netz auf Applikation Salesforce) erlaubt sind. Für diesen Zugriff sind z. B. die Netzwerkfunktionen WiFi und DNS hinterlegt und ZTNA, FWaaS, SWG und CASB sorgen für Sicherheit.

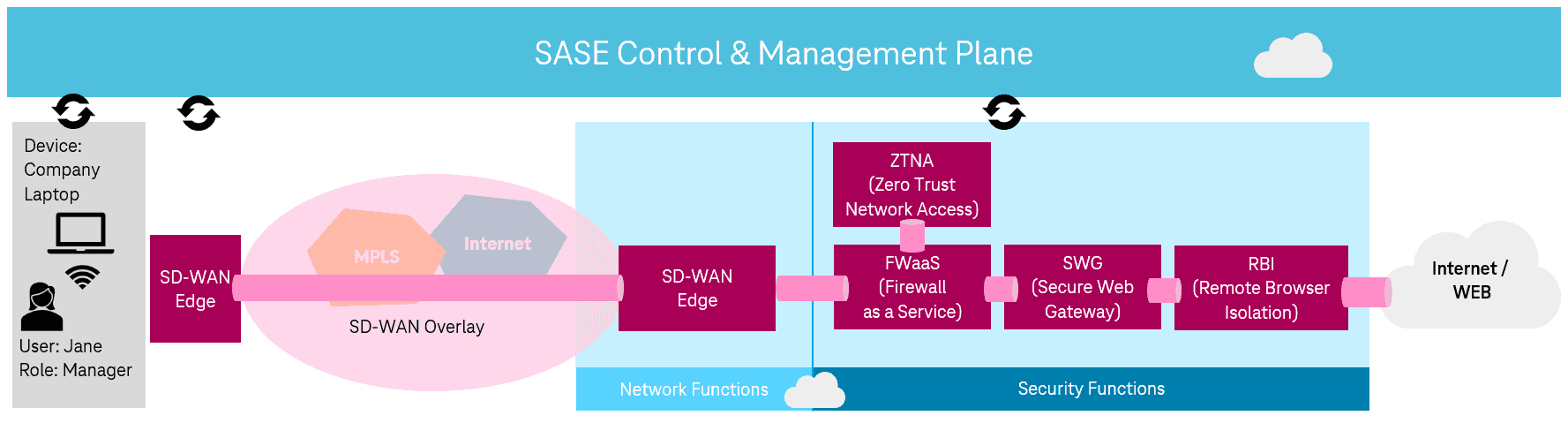

Hierbei ist wichtig zu sehen, dass wie in Abbildung 2 dargestellt, die SASE-Ebene einen Durchstich Ende-zu-Ende bedeutet. Alle Bereiche (Mobiltelefon als Device, Netzwerk-/Sicherheitsfunktionen sowie der Cloud-Dienst Salesforce) finden sich in permanentem Austausch mit der SASE-Ebene. Nicht nur die Verbindung wird sicher aufgebaut und geschützt durch die Dienste ZTNA, FWaaS und SWG, sondern vor dem Login prüft der Cloud Access Security Broker (CASB), ob der Zugriff von der Identität tatsächlich erlaubt ist. Würde die Verbindung unterwegs kompromittiert werden, so würde der CASB in letzter Instanz den Zugriff verwehren. Um die Eleganz von SASE noch besser zu verstehen, hilft der Vergleich mit einem anderen Szenario. Abbildung 3 zeigt den Zugriff eines Büromitarbeiters auf das Internet. Grundlegender Unterschied ist, dass das SD-WAN Edge die Identität und Kontext herstellt. Damit ergeben sich andere Netzwerk und Sicherheitsfunktionen. Wir erinnern uns, dass alle Szenarien vorab definiert und konfiguriert werden. Dies gewährleistet punktgenaue und skalierbare Sicherheit, die immer Up-to-date ist.

SASE ist eine Reise - der Weg ist das Ziel

Dies klingt einfach, aber genau die Frage nach der konkreten Implementierung lässt Gartner in seinem Papier offen. Manche Anbieter greifen Teilaspekte auf und erklären sich damit zu SASE-konform. Falsch ist das nicht, aber es ist nicht die ganze Wahrheit. Denn: SASE ist eine unausweichliche Reise. Dabei ist unerheblich, wo die Reise beginnt, ob bei MPLS oder SD-WAN. Naturgemäss ist der Abstand zwischen SD-WAN und SASE geringer, da SD-WAN bereits die Software ins Zentrum der Netzwerkfunktionalitäten stellt. Hier sei nochmals klar darauf hingewiesen, dass SASE nicht Sicherheit aus der Cloud ist. Wird SD-WAN um Sicherheitsfunktionen aus der Cloud ergänzt, ist das in keinem Fall SASE!

SASE betrifft nicht einige Firmen – es betrifft alle!

Jetzt wissen wir, dass die Reise angetreten werden muss – aber wer sollte reisen und wann? Genereller Anhaltspunkt: befinden sich die meisten Daten oder Dienste ausserhalb des Unternehmens, sollte die Reise schnellstmöglich beginnen. Die Grösse des Unternehmens spielt dabei keine Rolle – es herrscht keine Exklusivität für grosse Unternehmen. Die Sicherheit ist auschlaggebend – Kleinwagen haben auch Airbags. Sobald Cloud-Dienste wie O365, AWS, Google etc. genutzt werden, gibt es zusätzliche Angriffsmöglichkeiten. Kaum auszudenken, was passiert, wenn Mails abgefangen, Patente gestohlen oder die Produktion angehalten werden muss. Hacker ändern stetig ihre Angriffsziele, -muster und -strategien. SASE ermöglicht, in nahezu Echtzeit auf diese Bedrohungen zu reagieren. Jede Änderung, z.B. bei den Security Policies, kann sofort eingespielt werden. Die Software ist dabei der Schlüssel. Die Vollintegration von Netzwerkfunktionen und Sicherheitsfunktionen, dezentral ausgerollt, bereitgestellt als Service und zudem skalierbar ist die unabdingbare Zukunft der Netzwerke. Anders werden Unternehmen die zunehmenden Gefahren für ihre Netzwerke und die damit verbundene IT-Landschaft nicht abwehren können.

Wie findet sich der richtige SASE Anbieter? Derzeit ist der Markt stark in Bewegung. Es kommen permanent neue Sicherheitsfunktionalitäten, -konzepte und Anbieter dazu. Dies erschwert die Auswahl. Für jeden Anbieter ist seine eigene Lösung die beste oder wie das Sprichwort lautet: Wer einen Hammer hat, für den sieht alles aus wie ein Nagel. Besser ist Berater zu nutzen, die einen Überblick über den Markt sowie konkrete Erfahrung mit den Lösungen haben. Erfahrung ist wichtig, denn in den technischen Details liegen die Unterschiede. Es muss eine genaue Prüfung der Anforderungen vorgenommen und dann die passende Lösung ausgewählt werden.

Abschliessend ein Blick auf die Kosten. Der Mythos, dass sich mit der Einführung von SD-WAN und SASE unmittelbar Kosten sparen lassen, hält sich hartnäckig. Wichtig ist zu verstehen: SASE ist ein Framework, welches Netzwerk und Sicherheit elegant und skalierbar auf Softwarebasis verknüpft. Als solches bietet es einen leistungsfähigeren Ansatz für Sicherheit bei vergleichbaren Kosten. Monatlich kündbare Lizenzmodelle verschiedener Anbieter bieten ausreichend Spielraum zum Ausprobieren.

Diese Flexibilität ist ein Vorzeichen von Software Defined Anything (SD-X), welches Netzwerke als Dienstleistung in den Vordergrund stellt – einfache und schnelle Bestellungen, Nachbestellungen und Überblick über genutzte Services.

Fazit: SASE ist ein Framework, das auf Softwarebasis vollkonvergent und skalierbar Netzwerk- und Sicherheitsfunktionen vereint. Es ist die Zukunft, die heute schon beginnt.