SASE – Sicurezza come standard

07/04/2022 di Thomas Dingel e Dr. Branislav Poletanovic

NOTA: Questo articolo è stato pubblicato per la prima volta nel numero di aprile 2022 di «Swiss IT Magazin». Riutilizza qui come post del blog con il gentile permesso della casa editrice

SASE è un framework basato su software per la sicurezza della rete e non è un prodotto concreto. Proprio come un airbag in un'auto, fa parte della moderna dotazione standard, come sottolineano gli esperti nell'ampia panoramica.

Il futuro dell'automobile sarà probabilmente simile a questo: durante un viaggio da Zurigo a Berna, mi sono addormentato al volante. Insolito all'inizio, ma ero ben riposato quando sono arrivato. Le auto attuali frenano autonomamente in caso di pericolo, e dai conducenti possiamo sentire: "Non ho frenato, ma la mia auto era ferma" - anche se la loro attenzione potrebbe non essere stata al 100% sul traffico in quel momento. La sicurezza è di serie con le auto di oggi. Che si tratti di ABS, airbag, protezione dagli impatti laterali o assistenti alla frenata di emergenza. La sicurezza fa parte della progettazione dell'auto - "sicurezza attraverso la costruzione".

E con le reti? Qui potrebbe essere: "Non ho frenato, nemmeno la rete". Con le reti, la sicurezza è ancora un optional e non uno standard. Molto è mappato in modo modulare tramite fornitori di terze parti. Ma sembra un po' come i primi anni automobilistici: la chiave del telecomando, la radio, il sistema GPS o la telecamera posteriore, tutti retroinstallati. Non ispira molto fiducia alle reti aziendali, soprattutto in tempi in cui il National Center for Cyber Security (NCSC) segnala un numero in costante aumento di attacchi informatici. Quindi, cosa facciamo?

SASE è Security by Design

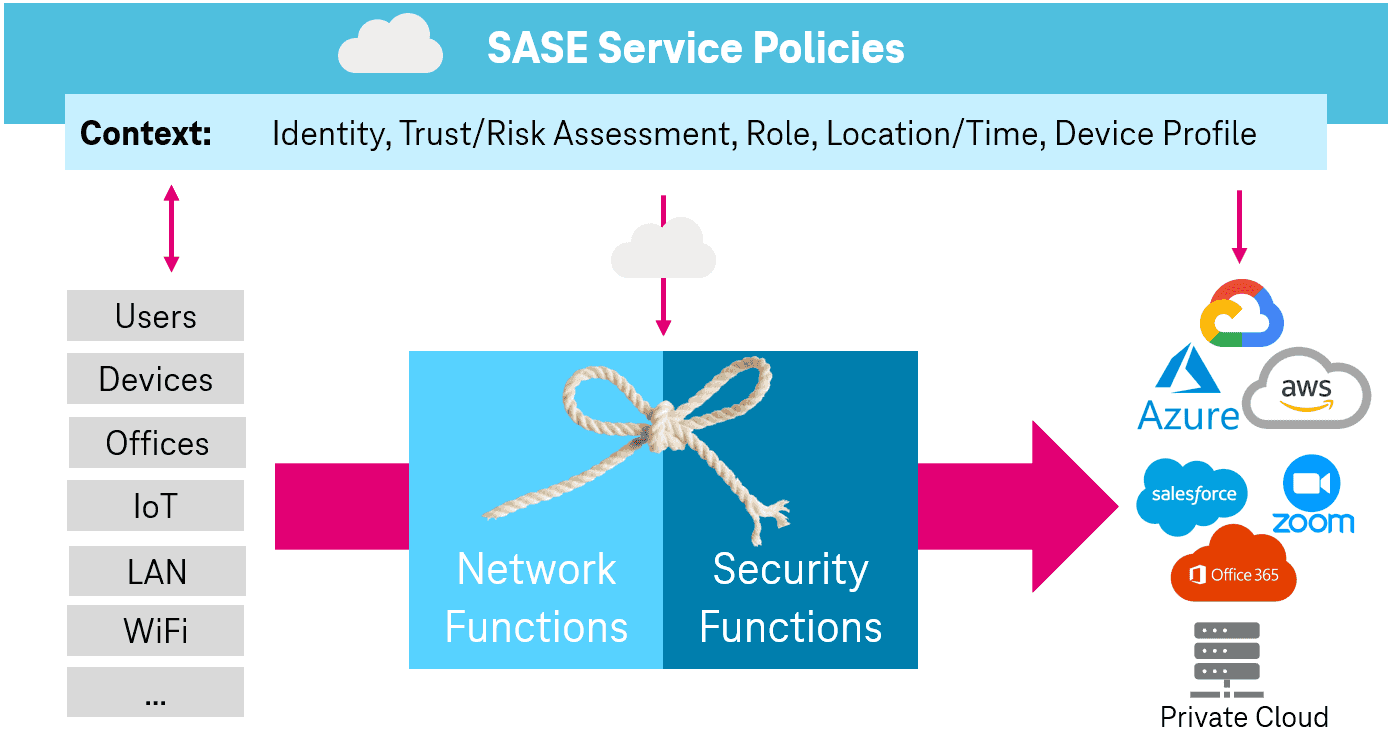

Nel 2019, Gartner ha proposto Secure Access Service Edge (SASE), un framework per risolvere il problema. La sicurezza è una parte fondamentale della progettazione della rete, non fa più parte dell'elenco dei componenti aggiuntivi o di un componente aggiuntivo. Analogamente a un'auto sicura, una rete sicura significa che le funzioni di rete e le funzioni di sicurezza sono combinate. Questo rende chiaro che SASE non è un prodotto. Anche la sicurezza nelle auto non è un prodotto, ma è progettata individualmente da ciascun produttore - dimensioni dell'airbag, controllo dell'ABS, resistenza del telaio - anche l'accesso è regolato in modo diverso. Il denominatore comune è il risultato: la sicurezza in ogni caso.

Paradigma Zero Trust abbinato all'identità

Con SASE, il paradigma di sicurezza di base è lo "zero trust": nessuno ha accesso alla rete. L'accesso è consentito a coloro che sono in possesso di un'identità approvata – cue: chiave auto personalizzata. Questa identità garantisce l'accesso, ma non l'utilizzo. Per rimanere con l'analogia automobilistica: l'auto si apre, ma non parte. Ciò che manca è il contesto, cioè cosa è autorizzato a fare l'utente nella rete o quali applicazioni è autorizzato a utilizzare?

| Funzioni di sicurezza | Funzioni di rete |

|---|---|

| Firewall as a ServiceAccesso remoto/VPNGateway Web sicuroBroker di sicurezza per l'accesso al cloud (CASB)Prevenzione della perdita di datiAccesso alla rete Zero TrustLatenza di protezione WAF/APIIsolamento del browser remoto | |

| SD-WANWiFiOttimizzazione WANModellazione del trafficoSelezione del percorsoRestrizioni geograficheOttimizzazione della latenzaCDN | |

| Firewall as a Service | SD-WAN |

| Accesso remoto/VPN | WiFi |

| Gateway Web sicuro | Ottimizzazione WAN |

| Broker di sicurezza per l'accesso al cloud (CASB) | Modellazione del traffico |

| Prevenzione della perdita di dati | Selezione del percorso |

| Accesso alla rete Zero Trust | Restrizioni geografiche |

| Latenza di protezione WAF/API | Ottimizzazione della latenza |

| Isolamento del browser remoto | CDN |

Tabella 1: Esempi di funzionalità di sicurezza e di rete rilevanti per SASE

È autorizzato ad accedere al servizio cloud, al sistema finanziario o al data center? È importante comprendere che ogni contesto è soggetto a una combinazione di funzionalità di rete (ad esempio, WiFi, selezione del percorso - vedere la Tabella 1) e caratteristiche di sicurezza (ad esempio, Zero Trust Network Access, Secure Web Gateway - vedere la Tabella 1). Questa combinazione ha un aspetto diverso per ogni scenario applicativo. Un classico esempio di tali scenari è, ad esempio, l'accesso alla posta aziendale dall'aeroporto nella WLAN pubblica o tramite la LAN nella sede centrale dell'azienda.

Tali scenari applicativi (identità + contesto) sono riassunti nelle cosiddette policy. Una volta definite, le policy facilitano la categorizzazione di ciascun accesso (cfr. Fig. 1). SASE può quindi essere definito come segue:

SASE consolida tutte le funzioni WAN e di sicurezza. In base agli scenari applicativi, la sicurezza viene implementata come servizio tramite policy su tutti i dispositivi: la sicurezza è decentralizzata.

Qui abbiamo un altro aspetto di SASE: la sicurezza decentralizzata. Due cose sono essenziali per questo: le policy e il software completamente integrato in tutti i componenti della rete per fornire le policy. L'importanza del software per SASE è un'ulteriore prova del cambiamento di paradigma nel modo in cui il networking e la sicurezza sono compresi: completamente integrati e convergenti. Nell'industria automobilistica, consideriamo l'approccio di Tesla. Tesla ha costruito per la prima volta il software e l'unità di controllo centrale delle auto. Poi costruiscono un rivestimento in lamiera attorno a quell'unità di controllo. L'elettrificazione dei produttori classici è stata caratterizzata all'inizio dal fatto che per un modello esistente viene offerto anche l'azionamento elettrico, per non dire retrofittato. L'approccio di Tesla, ad esempio, ha permesso di aumentare il limite di autonomia della batteria con breve preavviso durante la tempesta Irma del 2017 negli Stati Uniti – pericolo riconosciuto, pericolo scongiurato – grazie al software e alla sicurezza decentralizzata. La combinazione di entrambi garantisce una distribuzione senza soluzione di continuità a tutti i nodi della rete (router, dispositivi o punti di produzione SASE dedicati).

La scalabilità è di serie, non è un extra

Un altro vantaggio della struttura decentralizzata di SASE e del software è la scalabilità. I criteri vengono creati centralmente e implementati o resi accessibili a tutti i server e quindi a tutti i dispositivi della rete. Nella visione classica di una rete MPLS o SD-WAN, la scalabilità non è automatica. Si tratta di un requisito separato e di una sfida per l'architettura e la progettazione della rete. Questo requisito limita anche la scelta dei fornitori. Non con SASE, perché la scalabilità è standard. In altre parole, l'utente finale si trova ai margini della rete ed è il beneficiario di un servizio (sicurezza). Questa sicurezza è messa a sua disposizione da molti server decentralizzati, sempre e ovunque. Questo spiega la scelta del nome SASE: Secure Access as a service di ogni dispositivo (Edge).

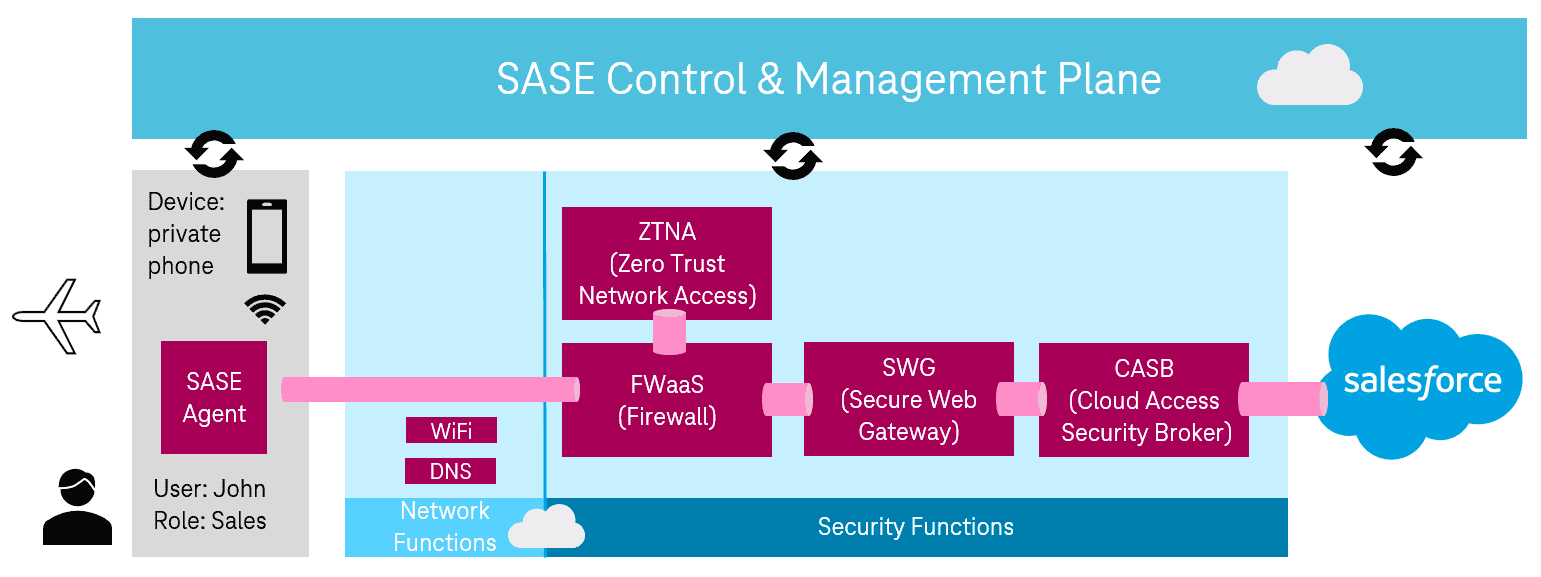

SASE è il pannello di controllo unico per il networking e la sicurezza

L'idea di Gartner sul framework SASE in tempi di digitalizzazione e software è logica e comprensibile. Ma per quanto riguarda la configurazione della singola rete, le funzioni di sicurezza e, ad esempio, le politiche? L'approccio convergente di SASE richiede il raggruppamento di tutto in un'unica piattaforma. In particolare, viene utilizzato un portale web, ad esempio, in cui sono configurate le funzioni di rete o anche di sicurezza. I profili vengono creati e assegnati, ad esempio, a utenti, dispositivi o ruoli specifici. SASE è il centro di controllo di tutti i servizi della rete. In questo contesto, SASE è indicato come un "unico pannello di vetro". Ciò consente una facile configurazione e integrazione di nuovi scenari applicativi, come l'accesso IoT o i lavoratori remoti. Nella Figura 2 vediamo l'esempio di un dipendente che si trova in aeroporto e vuole accedere al servizio Salesforce.

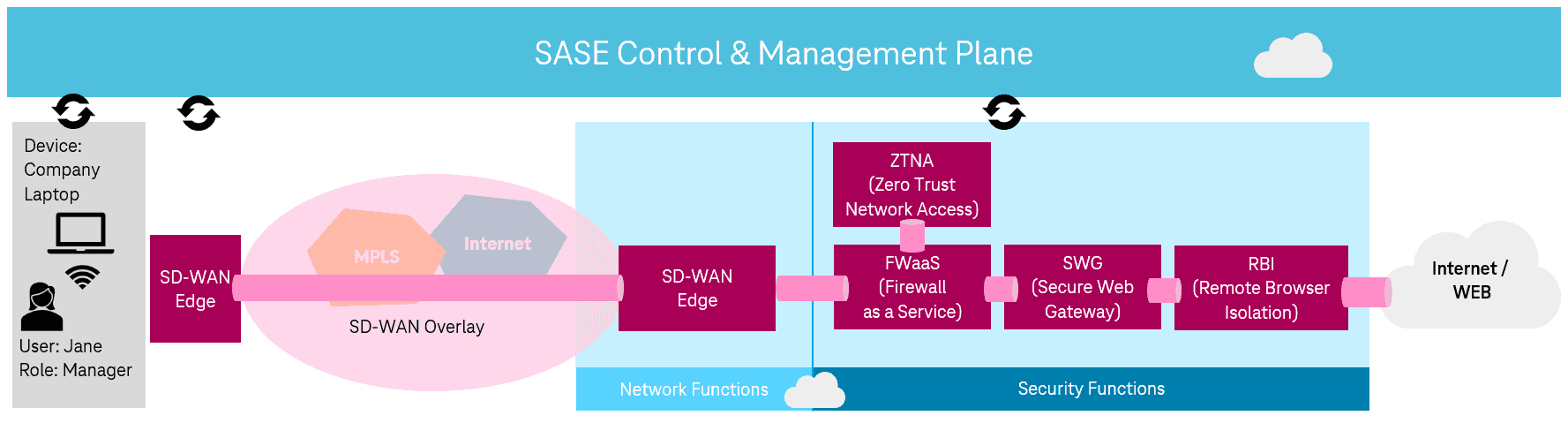

L'accesso viene effettuato da un telefono cellulare. Non appena viene effettuato il tentativo di accesso, viene stabilita una connessione al piano di controllo e gestione SASE. L'identità viene utilizzata per determinare quali funzioni sono consentite con quella particolare identità (ad es. l'utente Urs Meier) e il contesto (accesso da rete WiFi esterna all'applicazione Salesforce). Per questo accesso, ad esempio vengono definite le funzioni di rete, WiFi e DNS e ZTNA, FWaaS, SWG e CASB garantiscono la sicurezza. Qui è importante vedere che, come mostrato nella Figura 2, il livello SASE indica una fetta di rete end-to-end. Tutte le aree (telefono cellulare come dispositivo, funzioni di rete/sicurezza e il servizio cloud Salesforce) sono in costante scambio con il livello SASE. Non solo la connessione è stabilita in modo sicuro e protetta dai servizi ZTNA, FWaaS e SWG, ma anche prima del login, il Cloud Access Security Broker (CASB) verifica se l'accesso è consentito per l'identità. Se la connessione fosse stata compromessa lungo il percorso, il CASB avrebbe negato l'accesso come ultima risorsa. Per comprendere meglio l'eleganza di SASE, è utile confrontarlo con un altro scenario. La Figura 3 mostra un impiegato che accede a Internet. La differenza fondamentale consiste nel fatto che SD-WAN Edge stabilisce l'identità e il contesto. Ciò si traduce in diverse funzioni di rete e di sicurezza. Tenere presente che tutti gli scenari sono predefiniti e preconfigurati. Ciò garantisce una sicurezza precisa e scalabile che è sempre aggiornata.

SASE è un viaggio: il viaggio è la destinazione

Sembra semplice, ma è proprio la questione dell'implementazione specifica che Gartner lascia aperta nel suo documento. Alcuni fornitori riprendono aspetti parziali e quindi si dichiarano conformi a SASE. Questo non è sbagliato, ma non è nemmeno tutta la verità. SASE è un viaggio inevitabile; non importa da dove inizia il viaggio, se con MPLS o SD-WAN. Per sua stessa natura, il divario tra SD-WAN e SASE è minore, poiché SD-WAN mette già il software al centro delle funzionalità di rete. Qui va sottolineato ancora una volta chiaramente che SASE non è la sicurezza dal cloud. Se la SD-WAN è integrata da funzioni di sicurezza dal cloud, non si tratta in nessun caso di SASE!

SASE non riguarda alcune aziende, ma tutti!

Ora sappiamo che il viaggio deve iniziare, ma chi deve viaggiare e quando? Principio guida generale: se la maggior parte dei dati o dei servizi si trovasse all'esterno dell'azienda, il percorso dovrebbe iniziare il prima possibile. Le dimensioni dell'azienda non contano: non c'è esclusività per le grandi aziende. La sicurezza è fondamentale: anche le auto piccole sono dotate di airbag. Una volta utilizzati servizi cloud come O365, AWS, Google, ecc., si aumentano le possibilità di attacco. È difficile immaginare cosa succede quando la posta viene intercettata, i brevetti vengono rubati o la produzione deve essere fermata. Gli hacker cambiano costantemente i loro obiettivi, modelli e strategie di attacco. SASE consente di reagire a queste minacce quasi in tempo reale. Qualsiasi modifica, ad esempio nelle politiche di sicurezza, può essere applicata immediatamente. Il software è la chiave qui. La piena integrazione delle funzioni di rete e delle funzioni di sicurezza, implementata in modo decentralizzato, fornita come servizio e anche scalabile, è il futuro indispensabile delle reti. In caso contrario, le aziende non saranno in grado di respingere le crescenti minacce alle loro reti e al panorama IT associato.

Come si fa a trovare il giusto fornitore SASE? Il mercato è attualmente in uno stato di flusso. Nuove funzionalità, concetti e fornitori di sicurezza vengono continuamente aggiunti. E questo rende difficile la selezione. Per ogni fornitore, la sua soluzione è la migliore, o come dice il proverbio: "A chi ha un martello, tutto sembra un chiodo". È meglio utilizzare consulenti che abbiano una visione d'insieme del mercato e un'esperienza pratica con le soluzioni. L'esperienza è importante perché è nei dettagli tecnici che risiedono le differenze. È necessario effettuare un esame dettagliato dei requisiti e quindi selezionare la soluzione appropriata.

Infine, uno sguardo ai costi. Persiste il mito che si possano ottenere risparmi immediati sui costi implementando SD-WAN e SASE. È importante capire che SASE è un framework che, in modo elegante e scalabile, collega il networking e la sicurezza su base software. In quanto tale, offre un approccio più potente alla sicurezza a un costo comparabile. I modelli di licenza annullabili mensilmente di vari fornitori offrono ampio spazio per tentativi ed errori.

Questa flessibilità è un presagio del Software Defined Anything (SD-X), che enfatizza le reti come servizio: ordinazione, riordino e panoramica dei servizi utilizzati facili e veloci.

Conclusione: SASE è un framework che combina funzioni di rete e di sicurezza su base software in modo completamente convergente e scalabile. È il futuro che inizia oggi.