SASE – Seguridad como estándar

07/04/2022 de Thomas Dingel y Dr. Branislav Poletanovic

NOTA: Este artículo se publicó inicialmente en el número de abril de 2022 de "Swiss IT Magazin". Reutilizado aquí como entrada de blog con el permiso de la empresa editora.

SASE es un marco basado en software para la seguridad de redes y no es un producto concreto. Al igual que un airbag en un coche, forma parte del equipamiento estándar moderno, como señalan los expertos en este amplio resumen.

El futuro del automóvil será probablemente algo parecido a esto: En un viaje de Zúrich a Berna, me quedé dormido al volante. Insólito al principio, pero al llegar estaba bien descansado. Los coches actuales frenan de forma autónoma en caso de peligro, y muchas veces los conductores dicen: "No he frenado, pero mi coche estaba parado", aunque su atención no haya estado centrada al 100% en el tráfico en ese momento. La seguridad viene de serie en los coches de hoy. Ya sea ABS, airbags, protección contra impactos laterales o asistentes de frenada de emergencia. La seguridad forma parte del diseño del coche: "seguridad por construcción".

¿Y con las redes? Aquí podríamos decir: "Yo no he frenado, la red tampoco". Con las redes, la seguridad sigue siendo un extra opcional y no estándar. En gran medida, se configura de forma modular a través de terceros. Pero se parece un poco a los primeros años de la automoción: la llave a distancia, la radio, el sistema GPS o la cámara de visión trasera, todo adaptado. No inspira mucha confianza para las redes corporativas, especialmente en tiempos en los que el Centro Nacional de Ciberseguridad informa de un número cada vez mayor de ciberataques. Entonces, ¿qué hacemos?

SASE es seguridad por diseño

En 2019, Gartner propuso Secure Access Service Edge (SASE - pronunciado 'sassee'), un marco para resolver el problema. La seguridad es una parte fundamental del diseño de la red, ya no forma parte de la lista de añadidos ni es un complemento. Análogamente a un coche seguro, una red segura significa que las funciones de red y las funciones de seguridad están combinadas. Esto deja claro que SASE no es un producto. La seguridad en los coches tampoco es un producto, sino que está diseñada individualmente por cada fabricante -tamaño del airbag, control del ABS, resistencia del chasis-, incluso el acceso está regulado de forma diferente. El denominador común es el resultado: seguridad en todos los casos.

Paradigma de Zero Trust unido a la identidad

Con SASE, el paradigma básico de seguridad es Zero Trust ("confianza cero"): nadie tiene acceso a la red. El acceso se concede a aquellos que tienen una identidad aprobada (nota: llave de coche personalizada). Esta identidad garantiza el acceso, pero no el uso. Siguiendo con la analogía automovilística: el coche se abre, pero no arranca. Lo que falta es el contexto, es decir, qué puede hacer el usuario en la red o qué aplicaciones puede utilizar.

| Funciones de seguridad | Funciones de Red |

|---|---|

| Firewall como ServicioAcceso remoto/VPNSecure Web GatewayCloud Access Security BrokerPrevención de Pérdida de DatosAcceso a la Red Zero TrustProtección WAF/APIRemote Browser IsolationEtc. | |

| SD-WANWiFiOptimización de WANRegulación del tráficoSelección de rutaRestricciones geográficasOptimización de LatenciaCDNEtc. | |

| Firewall como Servicio | SD-WAN |

| Acceso remoto/VPN | WiFi |

| Secure Web Gateway | Optimización de WAN |

| Cloud Access Security Broker | Regulación del tráfico |

| Prevención de Pérdida de Datos | Selección de ruta |

| Acceso a la Red Zero Trust | Restricciones geográficas |

| Protección WAF/API | Optimización de Latencia |

| Remote Browser Isolation | CDN |

| Etc. | Etc. |

Tabla 1: Ejemplos de funcionalidades de seguridad y red relevantes para SASE

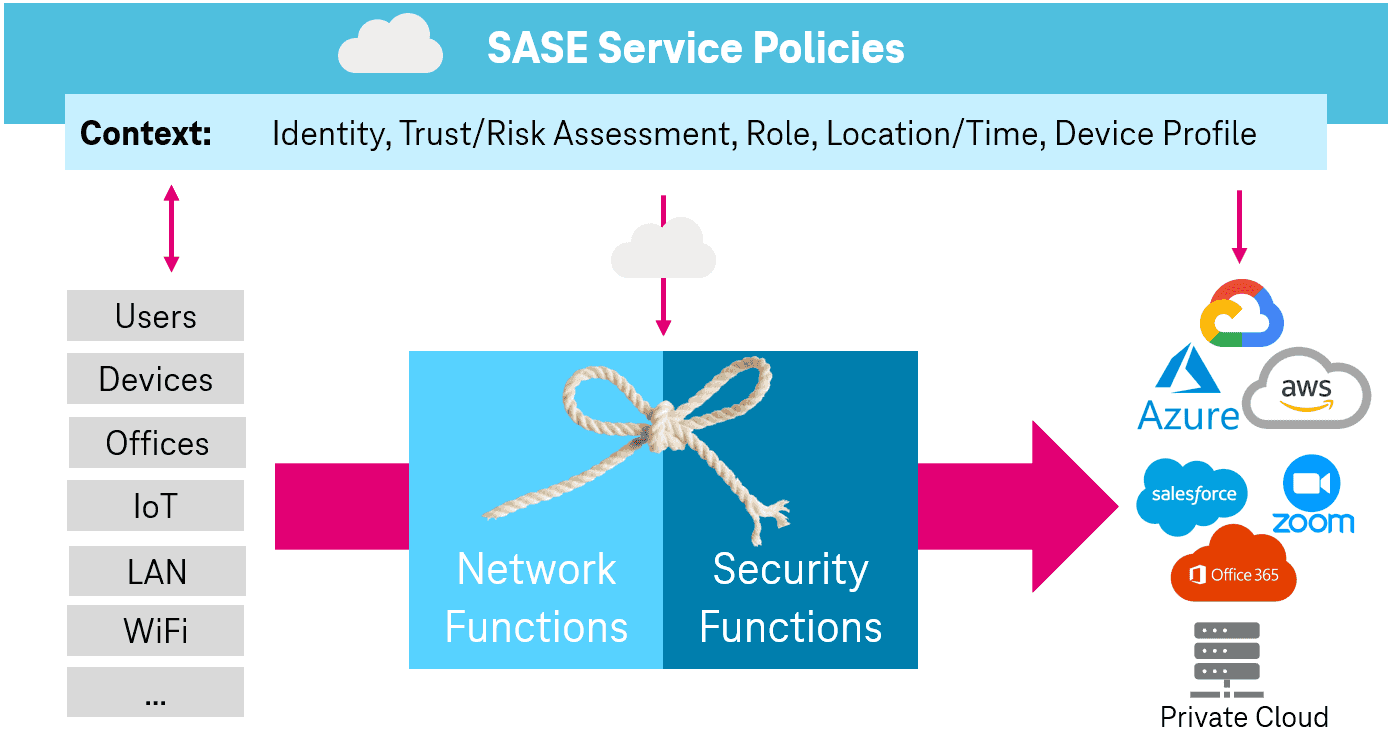

¿Puede una persona acceder al servicio en nube, al sistema financiero o al centro de datos? Es importante comprender que cada contexto está sujeto a una combinación de funcionalidades de red (por ejemplo, WiFi, selección de ruta - véase el Cuadro 1) y de seguridad (por ejemplo, Zero Trust Network Access, Secure Web Gateway - véase el Cuadro 1). Esta combinación es diferente para cada escenario de aplicación. Un ejemplo clásico de estos escenarios es, por ejemplo, el acceso a los correos de la empresa desde el aeropuerto en la WLAN pública o a través de la LAN en la sede de la empresa.

Figura 1: Esquema de la estructura SASE. A la izquierda, el escenario de aplicación que asegura el acceso a las aplicaciones de la derecha a través del contexto proporcionado por los servicios SASE anteriores.

Tales escenarios de aplicación (identidad + contexto) se resumen en las políticas. Una vez definidas, las políticas facilitan la categorización de cada acceso (cf. Fig. 1). SASE puede definirse de la siguiente manera:

SASE consolida todas las funciones WAN y de seguridad. Basado en escenarios de aplicación Basado en escenarios de aplicación, la seguridad se despliega como un servicio a través de políticas a todos los dispositivos. dispositivos - la seguridad está descentralizada.

Aquí tenemos otro aspecto de SASE: la seguridad descentralizada. Para ello son esenciales dos cosas: las políticas y un software totalmente integrado en todos los componentes de la red para aplicar dichas políticas. La relevancia del software para SASE es una prueba más del cambio de paradigma en la forma de entender las redes y la seguridad: totalmente integradas, convergentes. En la industria del automóvil, consideremos el enfoque de Tesla. Tesla construyó primero el software y la unidad de control central de los coches. Luego construyeron un vestido de chapa alrededor de esa unidad de control. La electrificación de los fabricantes clásicos se caracterizó al principio por el hecho de que, para un modelo existente, se ofrece también la propulsión eléctrica, por no decir retroadaptada. El planteamiento de Tesla, por ejemplo, permitió elevar el límite de autonomía de la batería a corto plazo durante la tormenta Irma de 2017 en Estados Unidos -peligro reconocido, peligro evitado- gracias al software y a la seguridad descentralizada. La mencionada combinación de ambos garantiza una distribución sin fisuras a todos los nodos de la red (routers, dispositivos o Puntos de Producción SASE dedicados).

La escalabilidad viene de serie - no es un extra

Otra ventaja de la estructura descentralizada de SASE y del software es la escalabilidad. Las políticas se crean de forma centralizada y se despliegan o se hacen accesibles a todos los servidores y, por tanto, a todos los dispositivos de la red. En la visión clásica de una red MPLS o SD-WAN, la escalabilidad no es automática. Es un requisito independiente y un reto tanto para la arquitectura como para el diseño de la red. Este requisito también limita la elección de proveedores. No con SASE - porque la escalabilidad viene de serie. En otras palabras, el usuario final está en el extremo de la red y es el beneficiario de un servicio (seguridad). Esta seguridad la ponen a su disposición muchos servidores descentralizados, siempre y en todas partes. Esto explica la elección del nombre SASE: Acceso Seguro como servicio de cada dispositivo (Edge).

SASE es un panel de control único para redes y seguridad

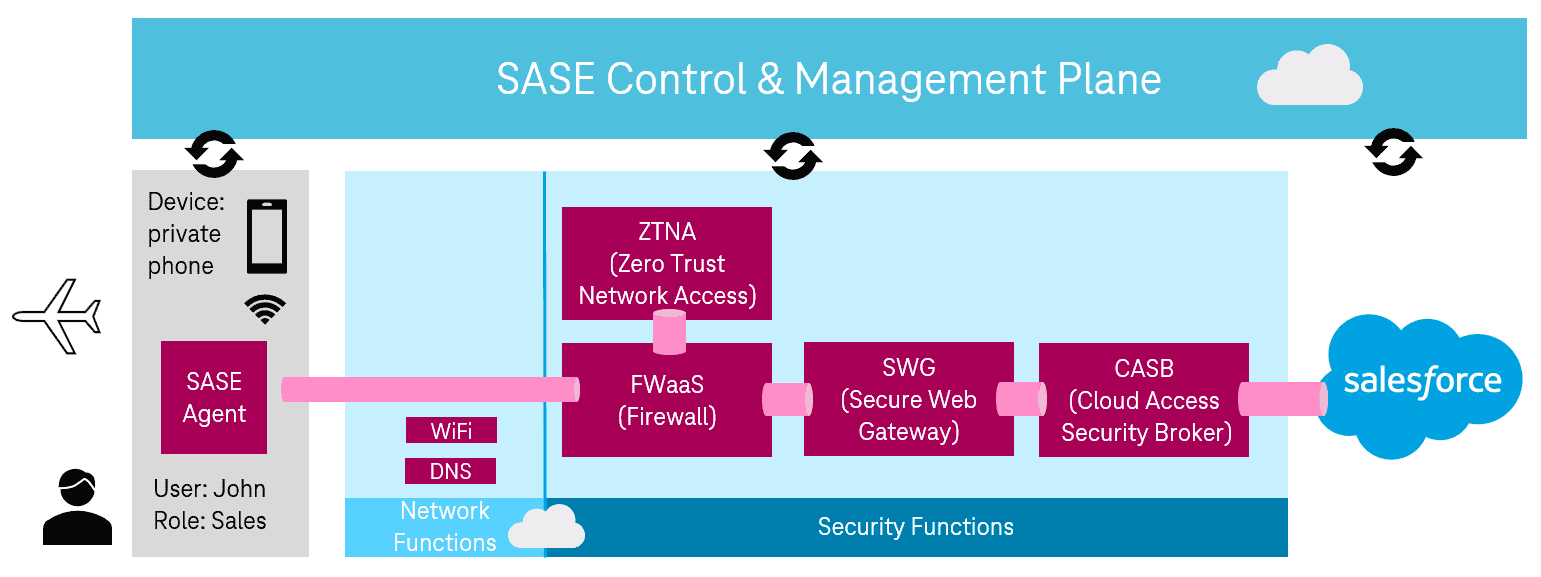

La idea de Gartner sobre el marco SASE en tiempos de digitalización y software es lógica y comprensible. Pero, ¿qué ocurre con la configuración de la red individual, las funciones de seguridad y, por ejemplo, las políticas? El enfoque convergente de SASE requiere agruparlo todo en una sola plataforma. Concretamente, se utiliza un portal web, por ejemplo, en el que se configura la red o incluso las funciones de seguridad. Se crean perfiles y se asignan a usuarios, dispositivos o roles específicos, por ejemplo. SASE es el centro de control de todos los servicios de la red. En este contexto, se hace referencia a SASE como un "single pane of glass". Esto permite una fácil configuración e integración de nuevos escenarios de aplicación como el acceso IoT o los trabajadores remotos. En la Figura 2 vemos un ejemplo de un empleado que está en el aeropuerto y quiere acceder a Salesforce.

Figura 2: Acceso a Salesforce por parte de un empleado en una red WiFi pública del aeropuerto utilizando el enfoque SASE.

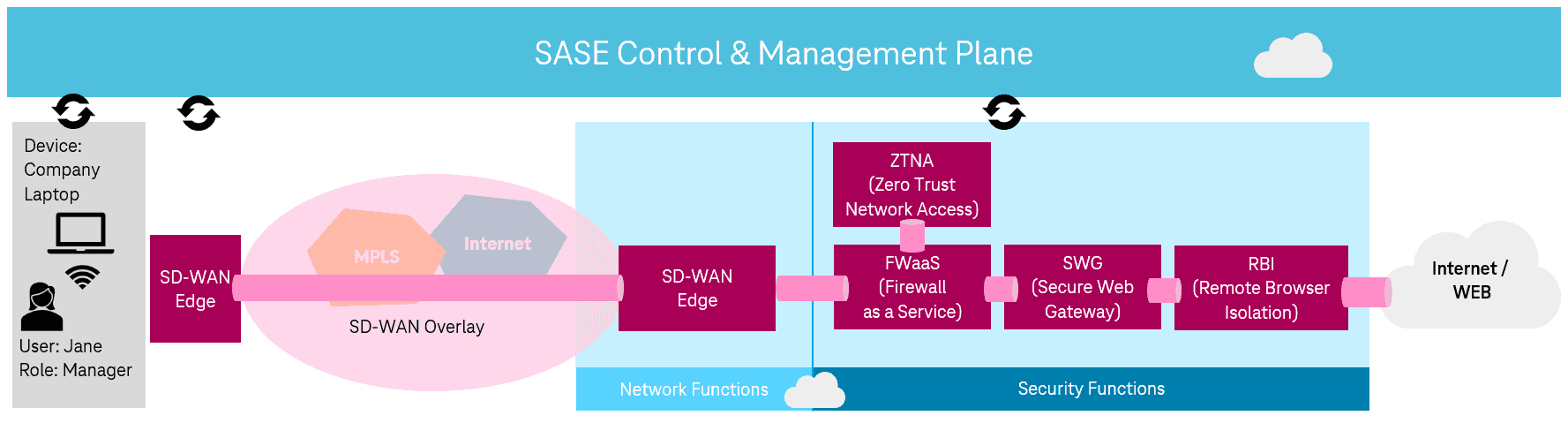

El acceso se realiza desde un teléfono móvil. Tan pronto como se realiza el intento de acceso, se establece una conexión con el Plano de Control y Gestión de SASE. La identidad se utiliza para determinar qué funciones están permitidas con esa identidad en particular (por ejemplo, el usuario Urs Meier) y el contexto (acceso desde una red WiFi externa a la aplicación Salesforce). Para este acceso se definen, por ejemplo, las funciones de red, WiFi y DNS, y ZTNA, FWaaS, SWG y CASB se encargan de la seguridad. Aquí es importante ver que, como se muestra en la Figura 2, la capa SASE significa una porción de red de extremo a extremo. Todas las áreas (teléfono móvil como dispositivo, funciones de red/seguridad y el servicio en la nube Salesforce) están en permanente intercambio con la capa SASE. No sólo se establece la conexión de forma segura y protegida por los servicios ZTNA, FWaaS y SWG, sino que incluso antes del inicio de sesión, el Cloud Access Security Broker (CASB) comprueba si el acceso está permitido para la identidad. Si la conexión se viera comprometida por el camino, el CASB denegaría el acceso como último recurso. Para comprender mejor la elegancia de SASE, es útil compararlo con otro escenario. La Figura 3 muestra a un trabajadoraccediendo a Internet desde la oficina. La diferencia fundamental es que la SD-WAN Edge establece la identidad y el contexto. Esto da lugar a diferentes funciones de red y seguridad. Recordemos que todos los escenarios están predefinidos y preconfigurados. Esto garantiza una seguridad precisa y escalable que siempre está actualizada.

Figura 3: Acceso a Internet desde la red corporativa con el enfoque SASE.

SASE es un viaje - el viaje es el destino

Esto parece sencillo, pero es precisamente la cuestión de la implementación específica lo que Gartner deja abierto en su informe. Algunos proveedores recogen aspectos parciales y así se declaran conformes con SASE. Esto no está mal, pero tampoco es del todo cierto. SASE es un viaje inevitable; no importa dónde comience el viaje, si con MPLS o SD-WAN. Por su propia naturaleza, la brecha entre SD-WAN y SASE es menor, ya que SD-WAN ya sitúa el software en el centro de la funcionalidad de la red. Aquí hay que volver a señalar claramente que SASE no es seguridad desde la nube. Si SD-WAN se complementa con funciones de seguridad desde la nube, ¡esto no es en ningún caso SASE!

SASE no afecta a algunas empresas - ¡afecta a todas!

Ahora sabemos que el viaje debe comenzar, pero ¿quién debe viajar y cuándo? Principio general: si la mayor parte de los datos o servicios están fuera de la empresa, el viaje debe comenzar lo antes posible. El tamaño de la empresa no importa: no hay exclusividad para las grandes empresas. La seguridad es clave: los coches pequeños también tienen airbags. Una vez que se utilizan servicios en la nube como O365, AWS, Google, etc., se están aumentando las oportunidades de ataque. Es difícil imaginar lo que ocurre cuando se interceptan correos, se roban patentes o hay que parar la producción. Los hackers cambian constantemente sus objetivos, patrones y estrategias de ataque. SASE permite reaccionar a estas amenazas casi en tiempo real. Cualquier cambio, por ejemplo en las políticas de seguridad, puede aplicarse inmediatamente. El software es la clave. La plena integración de las funciones de red y las funciones de seguridad, desplegada de forma descentralizada, proporcionada como un servicio y también escalable, es el futuro indispensable de las redes. De lo contrario, las empresas no podrán defenderse de las crecientes amenazas a sus redes y al panorama informático asociado.

¿Cómo encontrar el proveedor de SASE adecuado? El mercado se encuentra actualmente en un estado de cambio constante. Continuamente se añaden nuevas funcionalidades, conceptos y proveedores de seguridad. Y esto dificulta la selección. Para cada proveedor, su propia solución es la mejor, o como dice el refrán: "Para el que tiene un martillo, todo parece un clavo". Es mejor recurrir a consultores que tengan una visión general del mercado, así como experiencia práctica con las soluciones. La experiencia es importante porque es en los detalles técnicos donde radican las diferencias. Hay que hacer un examen detallado de los requisitos y luego elegir la solución adecuada.

Por último, echamos un vistazo a los costes. Persiste el mito de que se puede conseguir un ahorro inmediato de costes implantando SD-WAN y SASE. Es importante entender que SASE es un marco que, de forma elegante y escalable, vincula las redes y la seguridad sobre una base de software. Como tal, ofrece una aproximación más potente a la seguridad a un coste comparable. Los modelos de licencias cancelables mensualmente de varios proveedores ofrecen un amplio margen de prueba y error.

Esta flexibilidad es un presagio de Software Defined Anything (SD-X), que hace hincapié en las redes como servicio: facilidad y rapidez para pedir, reordenar y tener una visión general de los servicios utilizados.

Conclusión: SASE es un marco que combina funciones de red y seguridad sobre una base de software de forma totalmente convergente y escalable. Es el futuro que empieza hoy.